Wiederum ein relativ einfacher Mystery - aber diesmal machst Du aktiv mit!

Cache-Serie Kryptologie - Teil X - hier: Geheimnachrichten ohne Schlüsselaustausch

Die Nummern VII. bis IX. folgen aus technischen Gründen später!

Zur Serie gehören außerdem bisher:

- Teil ZERO - POLYBIUS-Code GC1MVFV - Kantors Ruh' in Augustusburg

- Teil ZERO - A - Flaggensignale GC1REMG - Zschopau-Badespaß in Kunnersdorf

- Teil ZERO - B - Lochstreifen GC1WT6W - Konrad Zuses Erbe in Bautzen

- Teil ZERO - C - Hieroglyphen GC1XWB4 - Lernschwester Linda in Chemnitz

- Teil ZERO - D - Runen GC2AQ12 - Schatzkästchen und Bärengeschichten ... nahe Erdmannsdorf

- Teil I - Verschiebechiffre GC1MHHT - Bin's Zentrum ... in Chemnitz

- Teil II - CÄSAR-Chiffre mit Keyword GC1MHK3 - Franzosenfriedhof in Augustusburg

- Teil III - VIGENERE-Chiffre mit Zahlenmustern GC1MK6Y - DELTA LIMA ZERO GOLF YANKEE MIKE in Flöha

- Teil IV - VIGENERE-Chiffre mit Keyword GC1MPAG - Napoleons langer Arm ... in Flöha

- Teil V - PLAYFAIR-Chiffre mit Keyword GC1MMNA - Prinz Lieschen nahe Augustusburg

- Teil VI - Rotor-Verschlüsselungsmaschinen - die ENIGMA-Chiffre mit Spruchschlüssel GC1MT8Q - Nie gab's so wenig ... in Augustusburg

- Teil VII - Textseiten-Chiffre GC1PF14 - Schwedenlöcher bei Flöha

- Teil XI - Gartenzaun-Transpositionschiffre GC1N4KW - Der Roland zu Chemnitz in Chemnitz

- Teil XII - Sägezahn-Transpositionschiffre GC1NVK8 - Märchenhaftes in Augustusburg in Augustusburg

- Teil XIII - Rotationsschablonen-Chiffre GC1NT88 - Villa derer von Einsiedel in Flöha

- Teil XIV - SemagrammeGC1HRNV - Adoptivling 56 - Stauklappenwehr Flöha/Plaue in Flöha

- Teil XV - Matrixchiffre I. GC1WN2T - Hennersdorfer Originale in Hennersdorf

- Teil XVI - Dr. Richard-Sorge-Code GC2FF31 - ... hoch über'm Höllengrund in Falkenau

- Teil XVII - VERNAM-Chiffre GC24W0H - Kleinbahn Hetzdorf - Eppendorf - Großwalthersdorf in Hetzdorf

Vorbemerkung:

Alle Caches der Serie erfordern keinerlei Ortskenntnis, sind somit auch für Gäste lösbar, und die Vorbereitung der Aufgaben kann bis auf ausgewiesene Ausnahmen komplett zu Hause erfolgen. Das Bergen der Caches gestaltet sich somit fast immer zu einem "Drive In".

Wieder ein Mystery und wieder haben wir chiffriert - wollen aber diesmal weder unseren gewählten Schlüssel noch das angewandte Verfahren der Chiffrierung preisgeben!

Vorzugehen ist wie folgt:

- Du nimmst den von mir nach einem Substitutionschiffre verschlüssltelten "Ciphertext"!

- Du "überchiffrierst" diesen mit einem selbst gewählten additiven oder substraktiven Substitutionsverfahren (Vigenère-, direkt Additive, RSA-, DES- ,AES- oder CÄSAR-Verschiebe-Chiffre (nicht mit Keyword) - PLAYFAIR scheidet aus, weil er kein reiner Substitutionschiffre ist. Und Gartenzaun-, Sägezahn- oder Rotations-Schablonen-Chiffre sind so wie so reine Transpositionschiffre, welche für dieses Prinzip nicht verwendbar sind) sowie beliegibem Key und erzeugst somit einen doppelt verschlüsselten "Ciphertext"!

- irgendwelche Codierverfahren scheiden auch aus, da sie ja keinen mathematischen Versatz liefern

- Zu jedem Zeichen wird faktisch ein "Versatz" hinzuaddiert und beim Dechiffrieren wieder abgezogen bzw. umgekehrt

- Genutzt wird die Idee, dass eine Subtraktion eine Addition mit negativen Vorzeichen darstellt und das allerwichtigste: Summanden dürfen vertauscht werden

- Diesen Text (am besten schon ohne irgendwelche Füllzeichen) postest Du als Note auf diesen Cache!

- Ich entferne von Deinem Posting meine Chiffrierung und stelle das Ergebnis wieder als Posting zurück.

- Du wendest den von Dir gewählten Schlüssel zum Dechiffrieren an und erhälst (oder solltest erhalten) den Klartext - das gilt genau dann, wenn alle beteiligten Parteien fehlerfrei gearbeitet haben).

Austausch geheimer Nachrichten ohne Schlüsselpreisgabe

|

Das Modell des geheimen Nachrichtenaustausches ohne Preisgabe des Schlüssels

|

|

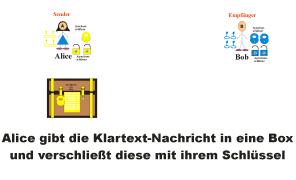

Schritt eins ...

|

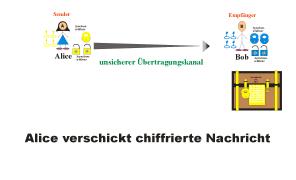

Schritt zwei ...

|

|

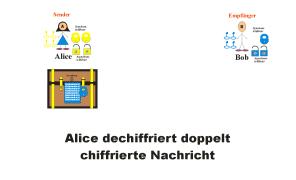

Schritt drei ...

|

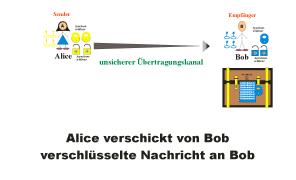

Schritt vier ...

|

|

Schritt fünf ...

|

Schritt sechs ...

|

|

Schritt sieben ...

|

Schritt acht ...

|

|

zum Vergrößern Bild anklicken

|

|

Austausch geheimer Nachrichten ohne Preisgabe des Schlüssels

Seit Jahrhunderten galt: Wer geheime Nachrichten austauschen will, entwickelt ein Verfahren sowie einen zugehörigen Schlüssel und tauscht diesen mit der Gegenstelle aus!

Dadurch ist sichergestellt, dass jede der beiden beteiligten Stellen (also Sender und Empfänger) in die Lage sind, den jeweils empfangenen Ciphertext wieder in einen Plaintext umzuwandeln und gleichzeitig zumindest prinzipiell all jene, die den Schlüssel nicht kennen, vom Verfahren ausgeschlossen sind.

War kein Schlüssel da, konnte man auch nicht dechifrieren, hatte also prinzipiell die selben Chancen, wie ein potentieller Angreifer - man konnte versuchen, den Code zu knacken!

Dann, anfangs der siebziger Jahre des letzten Jahrhunderts, veränderte ein kleiner Aufsatz in einer amerkimaischen Mathematiker-Fachzeitschrift über Nacht eigentlich alles, was man bis dato über Kryptologie dachte und auch anwandte.

Wenn man noch dem oben angegebenem Schema arbeitet, müssen keine Schlüssel mehr getauscht werden - eine kleine Sensation und eigentlich verwunderlich, wieso man nicht schon viel früher drauf gekommen ist.

Das Verfahren ist genau so einfach, wie es genial ist!

PS: Natürlich gilt auch hier: Wo Licht ist, ist auch Schatten!

Schwachpunkt dieses Verfahrens ist das mehrmalige Transportieren der Nachricht über unsichere Kanäle - ein Angreifer hat nun viel mehr Chancen, in den Besitz des Chiffrates zu gelangen. Ist ihm die Strategie bekannt (wovon immer auszugehen ist), so erhält er verschiedene Ciphertexte mit gleichem Plaintext (auf so etwas hat Bletchley Park nach 1939 für die ENIGMA-Chiffre nur gewartet und ist fündig geworden, weil Funker auf deutscher Seite Fehler gemacht haben und den Text mit kleinen Änderungen (eben dem Fehler sowie seiner Korrektur) zwei mal mit gleichem Schlüssel gesendet haben) - eine Steilvorlage für die britischen Kryptoanalytiker!!!

Nun aber zum Cache:

Die Koordinaten liegen hier nun ebenfalls nach einem symmetrischen Substitutionschiffre als Zahlworte verschlüsselt vor.

Knacken lässt sich dieser Chiffre bei der Zeichenlänge und dem Inhalt nur für Krypto-Profis - das Team haensel + gretel hat mir die einfache Lösung vor einigen Jahren mal kurz vor Augen gehalten!

Der Ciphertext, in welchem die Koordinaten-Angaben unter anderem enthalten sind lautet in Fünfer-Blöcken notiert:

SWPCV JBSTS HPZIS UFSCO QTGJN VPOMH TXYOW DVDFS QIPYN CIAWU CLLKW TCBPF VTWCD BPFVC SJYCD EVJZA PWYDL GSXRF LOVJZ AQIPY NCIAW RCPQP QWELI