COCO Y LA CRIPTOGRAFÍA

¡Hola amigos! Soy Coco y hoy voy a hablaros de una ciencia que he aprendido durante mis viajes alrededor del mundo: la criptografía.

A través de las técnicas criptográficas se pretende alterar la representación lingüística de un mensaje, con el objetivo de hacerlo ininteligible a todo receptor que no esté autorizado a conocer su contenido, es decir, establecer una comunicación privada.

La palabra proviene de las expresiones griegas criptos (oculto) y grafé (escritura) y su funcionamiento básico es el siguiente: a través de un método de cifrado se convierte la información ordinaria (que denominaremos texto plano) en un galimatías incomprensible (al que llamaremos texto cifrado) para cualquiera que no conozca la clave, que no es otra cosa que el método de cifrado que hemos empleado y que tan sólo deben conocer el emisor y el destinatario del mensaje.

Así, para resolver un mistery basado en criptografía únicamente deberemos conocer cuál es el sistema de cifrado que se ha utilizado y, en su caso, la clave.

El uso más antiguo que se conoce de la criptografía se remonta al antiguo Egipto y sus jeroglíficos, si bien no se considera que el objetivo de los mismos fuera establecer una comunicación secreta, sino dotar de un contenido misterioso a los mismos.

Los métodos de criptografía clásicos son los denominados cifrados de substitución, que consisten en reemplazar cada letra del abecedario por otra letra o símbolo. Así, por ejemplo, la cultura hebrea utilizaba entre los años 600 y 500 a.C el cifrado Atbash, que sustituía cada letra del texto plano por la letra en el extremo opuesto del alfabeto. Así la A se convertía en la Z, la B en la Y, la C en la X y así sucesivamente, obteniendo un resultado como el siguiente:

RESUELVE MISTERYS CON BARRIO SESAMO

IVHFVOEV NRHGVIBH XLM YZIIRL HVHZNL

La sustitución no tiene porque hacerse forzosamente con letras, pudiéndose emplear cualquier elemento como números, símbolos, sonidos, dibujos, códigos de computación… Así por ejemplo, un método clásico es el denominado cifrado Francmasón, en el que se cambian las letras del texto plano por signos basados en un diagrama. La clave para resolverlo es la disposición de las letras en una cuadrícula de la siguiente manera:

Lo que se hace para cifrar el mensaje es substituir cada letra por su símbolo en el diagrama, por ejemplo:

Pese a la aparente infinidad de posibilidades que ofrece el cifrado por substitución, pronto se mostró ineficaz y fueron necesarios nuevas formas de cifrado. El motivo es que pueden ser descifrados utilizando el llamado “análisis de frecuencia”, que consiste en considerar que en un lenguaje determinado, ciertas letras se repiten con más frecuencia que otras. Así, en español la letra más repetida en un texto muy probablemente será la E, seguida de cerca por la T, A, O, I, N. Con este conocimiento, contando el número de veces que se repite cada carácter podemos especular sobre que letra podría representar e ir haciendo pruebas hasta encontrar un texto con sentido.

Por estos motivos aparecen los cifrados polialfabéticos, que pretenden que todos los caracteres de un texto cifrado aparezcan más o menos con la misma frecuencia. Para conseguirlo, hacen que una letra concreta mensaje cifrado no se corresponda con una única letra del texto plano, sino que en función de su posición en el texto, representara una u otra.

Un sistema de cifrado polialfabético muy común es el código Vigénere, que utiliza una tabla como la anterior y en el que es necesario que el emisor y el destinatario del mensaje se pongan de acuerdo en una palabra clave. Por ejemplo, imaginemos que el texto plano que queremos cifrar fuera:

MISTERY

A continuación elegimos una clave secreta para realizar el cifrado:

COCO

Y repetiremos la cadena de caracteres de la clave hasta que alcance el mismo número de caracteres del texto plano, obteniendo:

MISTERY (7 letras)

COCOCOC (7 letras)

Como vemos, la M se corresponde con la C, la I con la O, la S con la C y así sucesivamente. Pues bien, ahora acudiremos a la tabla con la que iniciamos esta explicación y utilizaremos la letra de la celda donde se crucen estas correspondencias para nuestro mensaje cifrado, teniendo en cuenta que utilizaremos la fila de encabezamiento para MISTERY y la columna de encabezamiento para COCO. Así, la M se transformaría en O; la I se transformaría en W, la S en U… hasta completar el texto cifrado:

OWUHGFA

Existen otros muchos sistemas de cifrado, como por ejemplo aquellos que recurren a la transposición. En estos casos se recurre a cambiar el orden de las letras en el mensaje cifrado. Por ejemplo, imaginemos que queremos cifrar el mensaje: BARRIOSESAMO. Para emplear un cifrado de transposición, el emisor y el destinatario deben ponerse deacuerdo sobre que modelo van a utilizar, por ejemplo líneas de 5 caracteres, completando los huecos de la última línea con letras al azar:

B A R R I

O S E S A

M O G S C

El mensaje encriptado consistirá en escribir las las letras convirtiendo las columnas en una sola línea, obteniendo el texto:

BOMASOREGRSSIAC

El destinatario dividirá entre 5 el número de caracteres del mensaje, obteniendo así el número de líneas que debe utilizar para descifrarlo.

Como podéis imaginar, esto es sólo un resumen de los innumerables sistemas de cifrado que existen actualmente. Los hay más sencillos y los hay que sólo podrían resolverse utilizando súper ordenadores.

Por este motivo la resolución de un mistery basado en criptología puede ser fácil, difícil o imposible, dependiendo de lo que tardemos en saber cual ha sido el método de cifrado empleado. Si el misterio está bien planteado, el owner nos habrá dado indicios más o menos sutiles para que nosotros mismos lo deduzcamos, pero si está mal planteado o se ha querido aumentar deliberadamente la dificultad, no será así y os tocará estudiar distintos sistemas y fuentes hasta dar con la adecuada para descifrar vuestro mensaje.

Sin embargo, existen algunas técnicas de criptoanálisis por las que debemos comenzar siempre que nos encontremos ante un reto de este tipo:

1) Intentad deducir cual es el cifrado y/o la clave a través de análisis de todos los elementos que nos ofrece el listing.

2) Especulad sobre cuál puede ser el contenido del texto plano. Por ejemplo, no sería extraño que el mensaje ocultara las coordenadas finales. Si observamos dos filas de caracteres que coinciden con el número de caracteres de la longitud y latitud (N XXº XX.XXX W XXXº XX.XXX), puede que tengamos mucho ganado.

3) Buscad palabras habituales. Un texto cifrado por substitución nos ofrece un mensaje ininteligible pero con un formato reconocible (espacios, signos de puntuación, mayúsculas…). Buscad palabras comunes como artículos (él, la…), conectores de una sola letra (y, a…) y prueba a sustituir. Quizá así comiences a ver un texto con sentido.

4) Realiza un análisis de frecuencias como el descrito en este listing. Sólo tienes que contar cuales son los caracteres que más aparecen en el texto cifrado y sustituirlas por las letras que más veces se utilizan en tu idioma.

5) Algunas webs como http://www.dafont.com/es/ ofrecen un inmenso catálogo de fuentes que pueden coincidir con la que buscas.

6) Experimenta. No tengas miedo a probar cualquier idea que se te ocurra.

Y si todas estas técnicas no te conducen a ningún resultado positivo, llegará el momento de comenzar a estudiar otros sistemas de criptografía. Cada uno de ellos te enseñará algo que, aunque no puedas utilizar en el caso concreto, ampliará tus conocimientos sobre la materia. Y, ¿no es eso maravilloso?

Y ahora, ha llegado el momento de averiguar si has aprendido algo…

¿Eres capaz de superar las siguientes pruebas y averiguar la clave secreta que debes utilizar en el enlace a Certitude de más abajo para encontrar las coordenadas finales del caché?

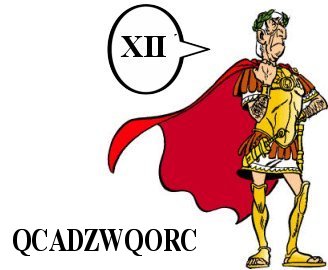

PRUEBA 1:

PRUEBA 1:

PRUEBA 2:

PRUEBA 2:

|

Utiliza https://www.infoencrypt.com/ para desencriptar (Decrypt) el siguiente bloque de caracteres utilizando la contraseña que has obtenido en la prueba 1.

Escríbelo en mayúsculas y, en su caso, SIN acentos.

|

zVB19u/a77QQjhJb9WCFKt+RKr7dpc577ANs1LlDuiLH/WXfIOfDqC6G7BI1YHtvSyPbCg8/r8au

nDevD2YBhElp+Iumo1MnoF0lsKwQ9xjHq95PihoQCGvcOdf+aOp0j22DaEpx/cIKl6dC4L1f5g==

PRUEBA 3:

PRUEBA 3:

RIySrDVa5cle3eGeSxrIcPly3egm6z5CtS1dPRBKDehPaW9DLOulB7WqU2lIw+R5Wa5e26tdcrM/

JGjbzdTp2H9xVc++xA/ZUH9Rcjlv88bZ1t7nH85Vb+D2CLA1fztZ

PRUEBA 4:

PRUEBA 4:

PEaAzZ/Jo03qzvTaIzg8eXlQ/abd67eTAlxAvrosVO+nu3iPJlND0UQYRVhr0Huz2dPkZ6cbbQSu

7KY4PuFJ8U/SIwohUeuKIniZZEJAKotjZFz/gLo4J6f4+ai8hjga4AarNt5wkuldIpmuAugi1hOn

F4UL2p/rWbWMt0ZpnNS7ZomdcVqTUGLeAcYlpJnC

PRUEBA 5:

PRUEBA 5:

YDq0GiLHFOCZtvsEkJLaMQeXVlp1zhmtfjySByav6cUrSYRNLj8pXxoKNC3kldDhLe8Sw9CbBJH2

lKqnON4yCA==

PRUEBA 6:

PRUEBA 6:

rtM2LeDXWRxfppOVo13aHZUW+473PctClaly47Tgsvs97V95WxkPmKsAHru7xxjKTh9wsCiX+1lt

Vo74uFWq6w4ADjMhDQBrcEyJNHH0wLwuDJwgBle21UcfdLUPZG113RpN7/5Mfqt800gbHhYaPPVV

dBnYffzvBSXncz/6uik=

Puedes validar la solución a tu puzzle con certitude.